Как Россия расширила систему видеонаблюдения за последние годы

В 2020 году Россия заняла третье место в мире по количеству камер видеонаблюдения на своей территории. Страна также инвестировала миллионы долларов в программное обеспечение для распознавания лиц и запустила в Москве одну из самых всеобъемлющих систем наблюдения в мире.

Власти заявляют, что это повысит общественную безопасность и поможет бороться с пандемией коронавируса, однако правозащитники выразили обеспокоенность отсутствием регулирования и возможными нарушениями конфиденциальности данных.

Чем Россия отличается от других стран?

Согласно исследованию информационно-аналитического агентства TelecomDaily, в 2020 году в России насчитывалось более 13 миллионов камер видеонаблюдения. Только в Китае и Соединенных Штатах их было больше 200 миллионов и 50 миллионов соответственно. По количеству камер на 1000 человек Россия заняла третье место после США и Китая.

Количество камер видеонаблюдения на 1000 человек

Более половины камер в России (почти 8 миллионов) были установлены коммерческими организациями с целью защиты собственности. Около трети (почти 4,5 миллиона) в школах, больницах и государственных учреждениях. Они финансировались из государственного бюджета. Остальные камеры (около 1,1 миллиона) были установлены частными лицами.

Кто устанавливает камеры в России?

Предыдущие исследования (например, CompariTech и PreciseSecurity.com ) показали, что Россия не предоставляла данные о камерах во всех своих городах, что усложняло сравнение с другими странами. Тем не менее, было выявлено, что в 2019 году в Москве было установлено 193000 камер, а в Санкт-Петербурге 55000 камер. Оба города вошли в топ-50 самых просматриваемых городов мира: в Москве было 15,4 камеры на 1000 человек (29-е место), а в Санкт-Петербурге 10,1 камеры на 1000 человек (37-е место)

Плотность камер видеонаблюдения в отдельных городах

Почему используются камеры видеонаблюдения?

Власти многих стран считают, что камеры видеонаблюдения могут снизить уровень преступности, повысить общественную безопасность или помочь с дорожными ситуациями. С другой стороны, существуют серьезные опасения по поводу конфиденциальности людей в общественных местах и того, безопасно ли обрабатываются данные с камер.

В 2020 году пандемия коронавируса открыла новый взгляд на эту проблему, поскольку несколько стран начали использовать высокотехнологичное наблюдение, чтобы убедиться, что люди остаются дома, если их поместили в карантин. Например, люди в Гонконге должны были носить карантинный браслет, а данные о местоположении телефона использовались для отслеживания перемещения пациентов в Южной Корее.

После нескольких лет тестирования Россия запустила систему распознавания лиц в январе 2020 года. Этой технологией были оснащены более 100 000 камер, которые уже были установлены в Москве.

Следовательно, в начале пандемии в России существовала система, которая позволяла властям контролировать соблюдение людьми карантинных правил. По некоторым данным, камеры могли фиксировать «нарушителей» даже тогда, когда они покидали свои дома всего на несколько минут, чтобы вынести мусор.

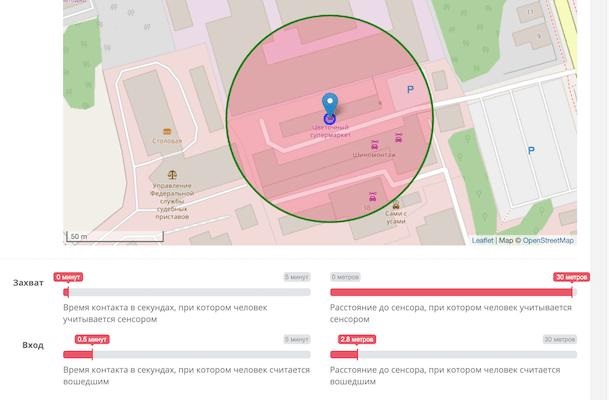

Как работает распознавание лиц?

Сколько тратится на камеры?

В 2019 году для Москвы было потрачено более 53 миллионов долларов на оборудование для технологии распознавания лиц.

Согласно недавнему отчету MBH Media, мэрия Москвы потратила еще 35 миллионов долларов в 2020 году. Самую большую часть бюджета (примерно 19 миллионов долларов) взял на себя Московский метрополитен, который должен иметь по восемь камер примерно в четверти своих вагонов. Другие средства пошли на системы распознавания лиц для трамваев и автобусов, решения для хранения данных и техническое обслуживание.

Что Россия планирует дальше?

В июне 2020 года был подписан контракт на систему распознавания лиц под названием «Оруэлл» для всех своих школ — в общей сложности более 43000. По словам властей, это было сделано для мониторинга перемещений детей и выявления потенциальных посторонних в школьных помещениях в целях повышения безопасности.

Три месяца спустя было объявлено, что по всей стране будут установлены дополнительные системы распознавания лиц. Помимо Москвы, еще в 10 городах должны быть установлены камеры в общественных местах и в подъездах многоквартирных домов. Полный список городов пока не раскрывается, но чиновники заявили, что, например, в Нижнем Новгороде должно быть установлено около 3000 камер.

Полиция России также разрабатывает систему, которая будет распознавать людей по их татуировкам, радужной оболочке глаза, голосу или движениям тела. Распознавание походки позволяет идентифицировать человека на расстоянии 50 метров, даже если он не смотрит в камеру. Система анализирует походку человека на основе длины шагов, угла наклона ступней или движения рук, и её нелегко обмануть.

Функции, контролируемые системами распознавания походки

Поскольку все технологии наблюдения в значительной степени зависят от баз данных, Россия хочет создать централизованный банк отпечатков пальцев, изображений лиц и других биометрических данных. В базе данных будет собираться информация как о россиянах, так и об иностранцах. План состоит в том, чтобы разработать его в течение следующих трех лет.

Что россияне думают о видеонаблюдении?

С тех пор как в Москве была запущена система распознавания лиц, появились сообщения о предполагаемых утечках данных. Например, организация «Роскомсвобода» задокументировала несколько случаев, когда в интернете продавались данные жителей Москвы. Волонтер Роскомсвободы Анна Кузнецова якобы смогла получить данные с 79 московских камер, включая ее личную информацию. Она подала в суд на Департамент информационных технологий Москвы.

Однако мнения москвичей относительно видеонаблюдения разделились. Около 47 процентов испытывают скорее положительные чувства, говоря, что камеры будут бороться с преступностью и обеспечивать большую безопасность, в то время как 42 процента испытывают скорее негативные чувства. В основном они обеспокоены тем, что система может нарушить их свободу. Некоторые респонденты также считали, что камеры не нужны и являются пустой тратой денег.

Как москвичи относятся к видеонаблюдению?

Хорошо или плохо?

В то время как использование систем распознавания лиц может показаться оправданным во время глобальной пандемии, правозащитные группы призывают принять нормативные акты, чтобы эти меры были временными, соразмерными текущей ситуации и не использовались в гнусных целях. Например, власти России, Беларуси или других странах могут использовать такую технологию для идентификации участников несогласованных антиправительственных акций.

Многие организации по защите прав человека отмечают продолжающееся ухудшение положения в области прав человека в России. Остается вопрос: сможет ли Россия, когда пандемия закончится, найти правильный баланс между слежкой ради безопасности и защитой частной жизни людей?